Principales estándares internacionales en ciberseguridad

Modelo COSO - (Committee of Sponsoring Organizations of the Tradeway Commission): es una organización compuesta por organismos privados, establecida en los EEUU, que se dedica a proporcionar un modelo común de orientación a las entidades sobre aspectos fundamentales de gestión ejecutiva y de gobierno, ética empresarial, control interno, gestión del riesgo empresarial, control de fraude y prestación de informes financieros.

Modelo CobIT – (Control Objectives for Information and related Technology): este se trata de un conjunto de buenas prácticas para la gestión de los sistemas de información de las compañías.

Controles de Servicio y Organización 2 (SOC 2) - estándar internacional realizado por el Instituto Americano de Contables Públicos Certificados (AICPA): Estos informes se desarrollan sobre los controles que una organización implementa en sus sistemas y que tienen que ver con la seguridad. Existen dos tipos de informes SOC:

- El SOC tipo 1 consiste en una evaluación puntual en un momento concreto con el objetivo de determinar si los controles implantados por la organización han sido debidamente diseñados y son apropiados.

- En cuanto al SOC 2 tipo 2, se trata de una revisión más duradera, de alrededor de un año. En ella, los controles de la organización son evaluados durante un tiempo acordado para determinar funcionan de manera adecuada durante todo el periodo de evaluación.

Marco CIS CSC: Se trata de 18 Controles de Seguridad Críticos (CSC) desarrollados por el instituto SANS junto con el Centro de Seguridad de Internet (CIS) para mejorar la defensa en ciberseguridad. Estos controles priorizan las acciones más esenciales que una organización puede establecer para mejorar su ciberseguridad.

Marco SCF: El marco Secure Controls Framework (SCF) se trata de un proyecto abierto formado por especialistas voluntarios en ciberguridad, privacidad y Gobierno, Riesgo y Control (GRC) que pretender proveer de una guía gratuita de controles de privacidad y de ciberseguridad que cubran las necesidades estratégicas, tácticas y operacionales de cualquier organización con independencia de su tamaño, sector y país de origen.

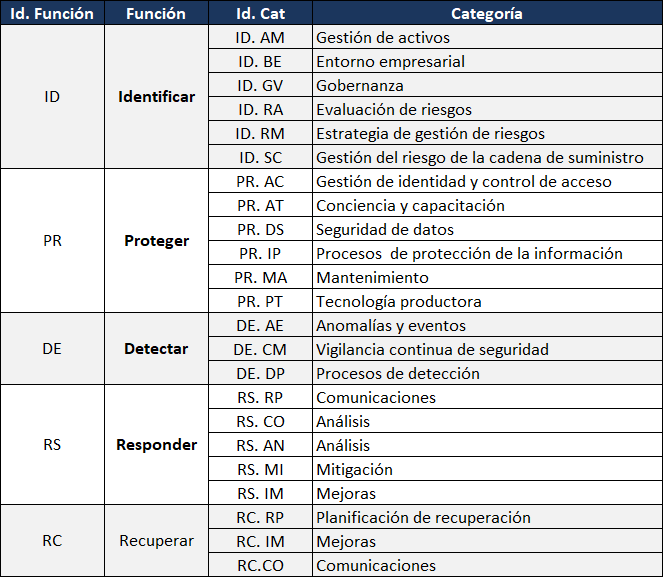

NIST Cibersecurity Framework: Es un marco de ciberseguridad creado para ayudar a las empresas de todos los tamaños a comprender, gestionar y reducir los riesgos cibernéticos y proteger sus redes y datos, proporcionando un lenguaje común y un resumen de las mejores prácticas en ciberseguridad.

Sus resultados se basan en la mejora de los 5 procesos que constituyen el ciclo de la ciberseguridad que presenta el marco:

Tabla de procesos NIST

Tabla de procesos NIST

Procesos NIST

Procesos NIST

El grado de madurez de los controles se evalúa en función a 4 niveles de implementación:

| Grado | Descripción |

|---|---|

| Parcial | No formalizado, realizado puntualmente o de manera reactiva. |

| Informado | Procesos aprobados pero podrían no ser establecidos como políticas de toda la organización. Actividades de seguridad basadas en objetivos de riesgo. |

| Repetible | Procesos aprobado y con políticas definidas, actualizados regularmente de acuerdo con el perfil de riesgo de la organización. |

| Adaptativo | Procesos medidos y mejorados, incluye lecciones aprendidas, la organización se adapta continuamente a un panorama cambiante de amenazas y tecnologías, y responde de manera eficaz. |

Sistemas de Gestión de Seguridad de la Información

La ISO 27001 es una norma internacional de Seguridad de la Información que pretende mejorar el nivel de seguridad de una organización a través de la implantación de un Sistema de Gestión de Seguridad de la Información que suponga una mejora continua en el nivel de madurez de seguridad y por tanto asegurar la confidencialidad, integridad y disponibilidad de la información de una organización y de los sistemas y aplicaciones que la tratan. Este estándar ha sido desarrollado por la Organización Internacional de Normalización y publicado en su última versión en el año 2013. Es certificable.

Esta norma cuenta con un modo de desarrollo y gestión muy similar al del resto de los estándares ISO que implementan sistemas de gestión vistos anteriormente, por lo que únicamente nos vamos a fijar en los aspectos diferenciales de esta ISO, el marco de controles definidos en la ISO 27002.

Aunque ésta es la más relevante y la mas conocida, la familia ISO 27000 esta compuesta por multitud de normas siempre relacionadas con seguridad de la información, a continuación se presentan varios ejemplos:

- ISO 27000: Contiene las definiciones y los términos que se utilizarán durante toda la serie 27000.

- ISO 27001: Sistema de gestión de seguridad de la información.

- ISO 27002: Manual de buenas prácticas donde se detallan los objetivos de control y las evaluaciones.

- ISO 27003: Información necesaria para la utilización del ciclo PHVA (Planificar, Hacer, Verificar, Actuar).

- ISO 27004: Técnicas de medida y métricas aplicables.

- ISO 27005: Gestión de los riesgos de seguridad de la información.

- ISO 27006: Requisitos para lograr la acreditación de las entidades de auditoría y certificación.

- ISO 27007: Manual de auditoría de un sistema de gestión de seguridad de la información.

- ISO 27011: Gestión de la seguridad de la información específica para el sector de las telecomunicaciones.

- ISO 27017: Seguridad de la información en entornos cloud.

- ISO 27018: Privacidad de la información en entornos cloud.

Además de las organizaciones, existen diversas certificaciones para profesionales enfocados en la seguridad de la información, que deseen auditar o desplegar un SGSI, se trata de la certificación ISO 27001 Lead Auditor (LA) y ISO 27001 Lead Implementer (LI).

¿En qué se enfocan la ISO 27018 y 27018?

Estructura de la norma ISO 27001

Descarga una plantilla de la Norma ISO 27001.

Objeto y campo de aplicación

Orientaciones sobre el uso, finalidad y modo de aplicación de este estándar.

Referencias Normativas

Documentos indispensables para la aplicación de ISO 27001.

Términos y Definiciones

Describe la terminología aplicable a este estándar.

Contexto de la Organización

Conocimiento de la organización y su contexto, la comprensión de las necesidades y expectativas de las partes interesadas y la determinación del alcance del SGSI. Como ya hemos visto en temas anteriores en este epígrafe es indispensable:

- Identificación de las partes interesadas dentro del sistema de gestión.

- Identificación de objetivos y requerimientos de las partes interesadas.

- Determinar a que parte del negocio va a afectar el sistema de gestión.

- Analizar los riesgos en seguridad de la información. Este análisis puede estar basado en la norma ISO 31000 o en la 27005 específica de seguridad de la información, ya que son compatibles.

Liderazgo

Este apartado destaca la necesidad de que todos los empleados de la organización han de contribuir al establecimiento de la norma. Para ello la alta dirección ha de demostrar su liderazgo y compromiso, ha de elaborar una política de seguridad que conozca toda la organización y ha de asignar roles, responsabilidades y autoridades dentro de la misma. Los elementos más relevantes con respecto al apartado de liderazgo son:

- La existencia de una política de seguridad de la información firmada por la dirección, comunicada y disponible para todos los empleados de la organización.

- La definición de un equipo y recursos humanos

Planificación

En esta sección se establece el plan para dar respuesta a los riesgos oportunidades y objetivos establecidos el epígrafe del contexto. Dentro de esta epígrafe debe establecerse el plan de proyectos e iniciativas a acometer, junto el detalle de los parámetros que justifican la priorización elegida.

Soporte

En este epígrafe se deben detallar los recursos necesarios para operar el sistema de gestión de seguridad de la información.

Para los recursos humanos necesarios, se deberá detallar las competencias necesarias con las que debe contar.

Asimismo, el SGSI deberá contar con un plan de comunicación y los documentos relevantes tales como la política de seguridad, deben estar disponibles para todos los empleados de la organización.

Recursos, competencias, conciencia, comunicación e información documentada con la que debe contar la organización para el funcionamiento del SGSI.

Operación

Esta parte de la norma indica qué se debe planificar, implementar y controlar los procesos de seguridad de la organización, hacer una valoración de los riesgos de la Seguridad de la Información y un tratamiento de ellos.

Por cada uno de los procesos implementados dentro del sistema de gestión de seguridad de la información, se ha de hacer un seguimiento y evaluación de los impactos en la madurez y en los riesgos. Como consecuencia de este requerimiento de la norma, se debe realizar una actualización del análisis de riesgos a intervalos planificados, al menos una vez por cada ciclo.

Evaluación del Desempeño

En este punto se establece guías para el seguimiento del sistema, la medición, el análisis, la evaluación, la auditoría interna y la revisión por la dirección del Sistema de Gestión de Seguridad de la Información.

El sistema de gestión tiene que ser evaluado para facilitar su mejora. La evaluación del sistema puede llevarse a cabo a través de diferentes herramientas, por ejemplo:

- Evolución de las métricas y los indicadores de seguridad.

- Auditorías externas del sistema.

- Auditorías internas del sistema.

- Revisión por parte de la dirección.

Todas estas revisiones deben ser dejar un soporte documental. Además la información sobre las oportunidades de mejora detectadas, serán utilizadas para la mejora del Sistema de Gestión de Seguridad de la Información.

Mejora

Define obligaciones que tendrá una organización cuando encuentre una no conformidad y la importancia de mejorar continuamente la conveniencia, adecuación y eficacia del SGSI.

Por lo general, en este último epígrafe se evidencian las decisiones tomadas con respecto a los puntos de mejora y acciones correctivas tomadas tras las evaluaciones de desempeño realizadas en la fase anterior.

ISO 27002

La ISO 27002, proporciona los controles de seguridad de la información, ciberseguridad y privacidad para una organización. Es un estándar complementario a la ISO 27001 que ayuda a implementar las mejores prácticas y controles más eficaces para prevenir ataques o vulneraciones de privacidad.

En la edición del 2013 contaba con un total de 114 controles divididos en 14 dominios.

- Políticas de seguridad.

- Aspectos organizativos de la Seguridad de la Información.

- Seguridad ligada a los Recursos Humanos.

- Gestión de activos.

- Control de accesos.

- Cifrado.

- Seguridad física y ambiental.

- Seguridad en la operativa.

- Seguridad en las telecomunicaciones.

- Adquisición, desarrollo y mantenimiento de los sistemas de información.

- Relaciones con proveedores.

- Gestión de incidentes en la Seguridad de la Información.

- Aspectos de la Seguridad de la Información en la gestión de la continuidad de negocio.

- Cumplimiento.

Si quieres profundizar puedes leer los Controles ISO 27002-2013.

Actualización ISO 27001 e ISO 27002 versión 2022

El 15 de febrero se publicó una nueva versión de la norma, la ISO 27002:2022, si bien la 27001 aun no se ha publicado, ya se conoce que va a ser publicada durante el año 2022 y que no cambiará el núcleo del sistema de gestión, sino que adaptara sus anexos para alinearse con la nueva ISO 27002.

En relación a la ISO 27002:2022 han sido varios los cambios que ha sufrido:

El número de controles se ha visto reducido de 114 a 93.

El número de dominios se ha reducido asimismo de 14 a 4.

- Controles organizacionales (37)

- Controles de personas (8)

- Controles físicos (14)

- Controles Tecnológicos (34)

La ISO 27002:2022 incorpora 11 nuevos controles para adaptar la norma a las nuevas tecnologías y necesidades surgidas en los últimos años.

- Inteligencia de amenazas.

- Seguridad de la información en la nube.

- Continuidad del negocio.

- Seguridad física y su supervisión.

- Configuración.

- Eliminación de la información.

- Encriptación de datos.

- Prevención de fugas de datos.

- Seguimiento y monitoreo.

- Filtrado web.

- Codificación segura.

Otra de las novedades en la nueva versión es la posibilidad de inclusión de atributos por cada control, lo cual permite su implementación y evaluación para el cumplimiento del estándar ISO y cualquier otro relacionado al que se le puedan asignar controles. Según el listado adjunto:

- Tipos de control: Preventivo, Detectivo y Correctivo.

- Dimensiones: Confidencialidad, Integridad y Disponibilidad.

- Proceso de ciberseguridad: Identificar, Proteger, Detectar, Responder y Recuperar.

- Capacidades Operativas: Gobernanza, Gestión de Activos, Protección de la Información, Seguridad de Recursos Humanos, Seguridad Física, Seguridad de Sistemas y Redes, Seguridad de Aplicaciones, Configuración Segura, gestión de identidades y accesos, gestión de amenazas y vulnerabilidades, continuidad, Seguridad de las relaciones con proveedores, Legal y Cumplimiento, gestión de eventos de seguridad de la información y Aseguramiento/garantía de seguridad de la información.

- Dominios de seguridad: Gobernanza y ecosistema, Protección, Defensa y Resiliencia.

Para obtener la certificación ISO 27001, hay que implementar los controles del anexo A, basados en la norma ISO 27002, sin embargo, no es necesario implementar todos los controles! Uno de los documentos más relevantes del Sistema de Gestión de Seguridad de la Información, es la declaración de aplicabilidad de la norma. En este documento se enumeran todos los controles del anexo ISO 27002 y se ha de justificar cuales aplican al sistema y cuales no.

En el siguiente artículo se pueden consultar de manera detallada los nuevos controles que han aparecido con la nueva versión de la norma ISO 27002.

Sistema de Gestión de Continuidad de Negocio con ISO 22301

La continuidad de negocio con ISO 22301

La norma ISO 22301 establece las directrices para el desarrollo de un Sistema de Gestión de Continuidad de Negocio.

Un Sistema de Gestión de Continuidad de un Negocio o SGCN identifica los activos más relevantes para el funcionamiento de una organización y evalúa los efectos que puede tener una interrupción de la actividad para establecer medidas de actuación en caso de que ocurra. Para ello, debe tener en cuenta cualquier tipo de circunstancia adversa que pueda acontecer y que procesos y agentes deben actuar ante dicha situación de riesgo.

Se trata de una norma que mantiene la estructura de sistemas de gestión, basada en el ciclo de Deming. Es una norma certificable, y su última versión data del 2019.

Los cambios con respecto a otros sistemas de gestión son fundamentalmente referentes a los conceptos de continuidad de la información y en operación del sistema. A continuación se presentan los conceptos más relevantes:

- Continuidad de negocio: Capacidad de una organización para continuar la entrega de productos o servicios a niveles predefinidos y aceptables tras una interrupción.

- Análisis de impacto al negocio (BIA): Proceso de análisis de actividades y el efecto que una interrupción de negocio puede tener sobre ella.

- Interrupción: Evento anticipado (por ejemplo, una huelga laboral o un huracán) o no anticipado (por ejemplo, un apagón o un terremoto), que causa una desviación negativa no planificada.

- Periodo máximo tolerable de interrupción (MTPD): Tiempo para que los impactos adversos, que pueden surgir como resultado de no proporcionar un producto/servicio o realizar una actividad, se vuelvan inaceptable.

- Requisitos mínimos de continuidad de negocio (MBCO): Nivel mínimo de servicios y /o productos aceptable para una organización con el fin de lograr sus objetivos comerciales durante una interrupción.

- Objetivo de punto de recuperación (RPO): Punto en el que la información utilizada por una actividad puede restaurarse para permitir que la actividad se reanude.

- Objetivo de tiempo de recuperación (RTO): Período de tiempo tras un incidente dentro del cual se reanuda un producto, servicio o actividad o se recuperan recursos.

A continuación se detallan las diferentes fases que deben ser llevadas a cabo para la operación del plan de continuidad de negocio.

Análisis de impacto en negocio

El objetivo de esta fase es evaluar las actividades de negocio más críticas que sustenten el negocio. Una vez identificadas, se han de identificar las aplicaciones y sistemas informáticos que les dan servicio, para establecer prioridades y requisitos de continuidad.

Elementos a tener en cuenta:

- Tipos de impacto.

- Actividades clave de negocio.

- Evaluación de impacto en la interrupción de estas actividades.

- Calcular el tiempo máximo tolerable de interrupción (MTPD).

- Calcular un tiempo de recuperación aceptable (RTO).

Evaluación de riesgo

Permite a la organización evaluar la probabilidad de que se materialice una amenaza y cause un impacto negativo en la organización. El objetivo de este proceso es establecer un plan de mitigación de riesgos de continuidad para minimizar los posibles efectos adversos que pueda ocasionar una disrupción en el negocio, y recuperar los procesos de negocio en el menor tiempo posible.

Acciones a llevar a cabo:

- Identificar riesgos para las actividades criticas para la organización.

- Analizar los riesgos identificados.

- Determinar la mejor decisión de tratamiento de riesgos.

Continuidad de negocio

Con las evaluaciones de Impacto y Riesgos se determinará la estrategia de continuidad de negocio.

La estrategia y las soluciones de continuidad adoptadas se basaran en los siguientes elementos:

- Capacidad de cumplir con requisitos y continuar actividades.

- Reducir probabilidad y periodo de interrupción.

- Recursos.

- Tolerancia al riesgo de la organización.

- Coste/Beneficio.

Con la estrategia de continuidad, será necesario llevar a cabo una evaluación de los recursos necesarios para completarla, teniendo en cuenta, al menos, los siguientes elementos:

- Personal.

- Información y datos.

- Infraestructura e instalaciones de soporte.

- Equipamiento y bienes.

- Sistemas de TI y telecomunicaciones.

- Transporte y logística.

- Finanzas.

- Socios y proveedores.

Una vez diseñada la estrategia y e identificados los recursos, la organización debe establecer un plan y procedimientos de continuidad de negocio, para gestionar la organización en caso de una incidencia que suponga una interrupción y requiera de la activación del plan de continuidad.

Recuperación

Asimismo, se debe crear una estructura organizativa de respuesta con equipos de gestión de crisis responsables de gestionar y responder las interrupciones, con roles y responsabilidades bien definidos, suficiente competencia y procedimientos para comunicarse con partes interesadas, autoridades y medios de comunicación.

Una vez se disponen de los procedimientos de respuesta, se deben generar los planes de recuperación, para volver a la normalidad después de una situación de contingencia.

La organización debe realizar planes de prueba para comprobar la eficacia de los planes diseñados, las pruebas, se basarán en ejercicios de respuesta y recuperación creados a partir de casos reales que podrían ocurrir, verificando la idoneidad de los planes y procedimientos de respuesta y los equipos asignados, estos deben realizarse con la frecuencia necesaria para garantizar su efectividad.

Por lo general, las políticas, planes y procedimientos de respuesta deben ser revisados a intervalos establecidos o ante cambios significativos para mantener su adecuación.

El valor Return Point Objective, establece el punto a partir del cual no se van a perder transacciones.

- ¿Qué seria mejor, un RPO alto o bajo?

- ¿Cuál sería el control lógico para dar respuesta aun RPO?

- ¿Sería posible tener un RPO de cero? ¿Cómo?

Acceso electrónico de los ciudadanos a los Servicios Públicos

La Ley 11/2007, de 22 de junio, de Acceso Electrónico de los Ciudadanos a los Servicios Públicos es la ley que reconoce a los ciudadanos su derecho a relacionarse electrónicamente con las administraciones públicas, así como la obligación de éstas a garantizar ese derecho.

Dentro de un proceso de reorganización y funcionamiento de las administraciones públicas, fue derogada en 2015 surgiendo por dos leyes similares, pero con diferentes enfoques.

Ley 39/2015, de 1 de octubre, del procedimiento administrativo común de las Administraciones Públicas referida a las relaciones externas de la Administración con ciudadanos y empresas.

Ley 40/2015, de 1 de octubre, de régimen jurídico del Gobierno y del sector público referida a las relaciones internas dentro de cada Administración y relaciones entre las distintas Administraciones.

Procedimiento administrativo común de las Administraciones Públicas

El procedimiento administrativo común de las Administraciones Públicas tiene objetivos:

- Mejorar la eficiencia con una Administración totalmente electrónica con cero papel e interconectada en sus relaciones con ciudadanos y empresas, facilitar el uso de medios electrónicos y simplificar y agilizar los procedimientos.

- Incrementar la seguridad jurídica ganando en certidumbre y predictibilidad al sistematizar en una sola ley la regulación de las relaciones externas de la Administración con los ciudadanos y empresas: procedimiento administrativo y principios aplicables al ejercicio de la iniciativa legislativa y potestad reglamentaria.

- Mejorar la calidad normativa del ordenamiento jurídico.

- Administración con cero papel. La tramitación de todos los procedimientos se realizará íntegramente a través de medios electrónicos, manteniendo, no obstante, los interesados su derecho a la presentación presencial de documentos. Todas las Administraciones estarán interconectadas mediante plataformas comunes de intercambio de información. Se definen los colectivos obligados a relacionarse electrónicamente con la Administración (personas jurídicas, entidades sin personalidad jurídica, empleados públicos, profesionales con obligación de colegiación y representantes de un interesado obligado a relacionarse a través de medios electrónicos con la Administración)

Esquema Nacional de Seguridad

Leer Esquema Nacional de Seguridad.

La Directiva NIS

Leer Directiva NIS.

Ley de Protección de Infraestructuras Críticas

Una Infraestructura Crítica es aquella cuyo funcionamiento es indispensable y no permite soluciones alternativas. Estas incluyen instalaciones, redes, sistemas y equipos físicos y de tecnología de comunicaciones sobre los que funcionan los servicios esenciales para la población. Los servicios esenciales son aquellos necesarios para el funcionamiento de las funciones sociales básicas: Salud, seguridad, bienestar social y económico y sector público.

La protección de infraestructuras críticas consiste en el conjunto de actividades destinadas a garantizar el funcionamiento, continuidad e integridad de las infraestructuras críticas y prevenir, reducir o neutralizar el daño causado por un ataque deliberado contra las mismas.

La Ley 8/2011, de 28 de abril, establecen las directrices para la protección de las infraestructuras críticas y que esta ampliada por el reglamento de medidas de protección descritas en el real decreto 704/2011. Esta normativa, surge como consecuencia de la transposición española de la directiva europea Directiva 2008/114/CE.

Los dos principales objetivos de esta norma son:

- Identificar el conjunto de infraestructuras que prestan servicios esenciales a nuestra sociedad.

- Diseñar un plan de prevención y protección eficaz contra las posibles amenazas físicas y tecnológicas sobre dichas infraestructuras.

La Ley 8/2011 de protección de infraestructuras críticas, consta de 18 artículos, estructurados en 3 Títulos.

- Disposiciones generales (artículos 1 al 4): Definiciones de los términos acuñados por la Directiva 2008/114/CE, así como a establecer las cuestiones relativas al ámbito de aplicación y objeto. Entre las definiciones establecidas, cabe destacar:

- Servicio esencial: Se considera como el servicio necesario para el mantenimiento de las funciones sociales básicas, la salud, la seguridad, el bienestar social y económico de los ciudadanos, o el eficaz funcionamiento de las Instituciones del Estado y las Administraciones Públicas.

- Sector estratégico: Cada una de las áreas diferenciadas dentro de la actividad laboral, económica y productiva, que proporciona un servicio esencial.

- Infraestructuras estratégicas: Instalaciones, redes, sistemas y equipos físicos y de tecnología de la información sobre las que descansa el funcionamiento de los servicios esenciales.

- Infraestructuras críticas: Infraestructura estratégica cuyo funcionamiento es indispensable y no permite soluciones alternativas, por lo que su perturbación o destrucción tendría un grave impacto sobre los servicios esenciales.

- Criterios horizontales de criticidad: Parámetros en función de los cuales se determina la criticidad, la gravedad y las consecuencias de la perturbación o destrucción de una infraestructura crítica, en base al potencial de víctimas mortales o heridos con lesiones graves y las consecuencias para la salud pública, el impacto económico en función de la magnitud de las pérdidas económicas y el deterioro de productos y servicios, el impacto medioambiental, y por último, el impacto público y social, que va relacionado con la confianza del ciudadano en sus Instituciones Públicas, el sufrimiento físico o la alteración de la vida cotidiana por el grave deterioro de servicios esenciales.

- El Sistema de Protección de Infraestructuras Críticas (artículos 5 al 13): Describe como se regulan los órganos e instrumentos de planificación que se integran en el Sistema de Protección de las Infraestructuras Críticas, compuesto por una serie de instituciones, órganos y empresas, procedentes públicas o privadas con responsabilidades en el correcto funcionamiento de los servicios esenciales. La Ley involucra a los siguientes agentes:

- La secretaría de Estado de Seguridad es nombrada responsable del Sistema de Protección de las infraestructuras críticas nacionales y es la encargada de dirigir la estrategia nacional de protección de infraestructuras críticas y aprobar los planes de seguridad.

- El Centro Nacional para la Protección de las Infraestructuras Críticas (en adelante CNPIC) encargado del impulso, la coordinación y supervisión de todas las actividades que tiene encomendadas la Secretaría de Estado de Seguridad en relación con la protección de las Infraestructuras Críticas en el territorio nacional, además corresponderá la realización de altas, bajas y modificaciones de infraestructuras en el Catálogo, así como la determinación de la criticidad de las infraestructuras estratégicas incluidas en el mismo.

- Por cada sector estratégico, se designará al menos, un ministerio, organismo, entidad u órgano de la Administración General del Estado integrado en el Sistema, que será el encargado de impulsar, en el ámbito de sus competencias, las políticas de seguridad del Gobierno sobre los distintos sectores estratégicos nacionales y de velar por su aplicación, actuando igualmente como puntos de contacto especializados en la materia.

- Las Delegaciones del Gobierno en las Comunidades Autónomas y en las Ciudades intervendrán, a través de las Fuerzas y Cuerpos de Seguridad en la implantación de los diferentes planes de las infraestructuras críticas de su demarcación.

- Para las Comunidades Autónomas y Ciudades con Estatuto de Autonomía que ostenten competencias estatutariamente reconocidas para la protección de personas y bienes y para el mantenimiento del orden público participarán en la implantación de los planes a través de sus respectivos cuerpos policiales, y serán miembros de la Comisión Nacional para la Protección de las Infraestructuras Críticas. Las Comunidades Autónomas no incluidas en los apartados anteriores participarán en el Sistema de Protección de Infraestructuras Críticas y en los Órganos previstos en esta Ley, de acuerdo con las competencias que les reconozcan sus respectivos Estatutos de Autonomía.

- Otro órgano de nueva creación es la Comisión Nacional para la Protección de las Infraestructuras Críticas, que es un órgano colegiado competente para aprobar los diferentes Planes Estratégicos Sectoriales así como para designar a los operadores críticos a propuesta del Grupo de Trabajo Interdepartamental para la Protección de las Infraestructuras Críticas, al que le corresponderá la elaboración de los diferentes Planes Estratégicos Sectoriales y la propuesta a la Comisión de la designación de los operadores críticos por cada uno de los sectores estratégicos definidos.

- Especial atención merecen la figura de operadores críticos que son los encargados de proveer un servicio esencial a través de sus infraestructuras críticas.

- Instrumentos y comunicación del Sistema (artículos 14 al 18): Define las medidas de protección y los procedimientos que deben derivar de la aplicación de la norma.

- Los operadores considerados críticos en virtud de esta Ley deberán colaborar con las autoridades competentes del Sistema, con el fin de optimizar la protección de las infraestructuras críticas y de las infraestructuras críticas europeas por ellos gestionados y deberán, entre otras obligaciones, elaborar el Plan de Seguridad del Operador y un Plan de Protección Específico por cada una de las infraestructuras consideradas como críticas en el Catálogo, así como designar a un Responsable de Seguridad y Enlace, que será el interlocutor con el CNPIC en esta materia, y a un Delegado de Seguridad por cada una de sus infraestructuras consideradas Críticas.

- El sistema de planificación comprende los siguientes planes:

- El Plan Nacional de Protección de las Infraestructuras Críticas, elaborado por la Secretaría de Estado de Seguridad, es un documento para dirigir y coordinar las actuaciones en esta materia en la lucha contra el terrorismo.

- Los Planes Estratégicos Sectoriales, elaborados por el Grupo de Trabajo Interdepartamental, que incluyen por sectores los criterios de las medidas a adoptar frente a una situación de riesgo.

- Las empresas que sean designadas como operadores críticos deberán presentar un PSO (Plan de Seguridad del Operador). En el, se define la política general de seguridad del operador y su marco de gobierno; identificando los servicios esenciales que presta; implantando una metodología de análisis de riesgo y desarrollando los criterios de aplicación de medidas de seguridad integral. Los Planes de Seguridad del Operador son documentos de alto nivel que contemplan aspectos relativos a la seguridad organizativa y procedimental del operador crítico. Deberán contener, al menos, aspectos relacionados con la política de seguridad del operador, marco de gobierno de la seguridad, identificación y estudio de los servicios esenciales que presta, la metodología de análisis de riesgos empleada, los criterios de aplicación de las medidas de seguridad empleadas y documentación complementaria.

- Asimismo, también deberán presentar un PPE (Plan de Protección Específico) respecto a todas sus infraestructuras clasificadas como críticas, en el que se defina la organización de la seguridad asociada al operador crítico; describiendo los datos generales, activos, elementos e interdependencias de las infraestructuras que hayan sido designadas como críticas; identificando las amenazas internas o externas, físicas o lógicas, intencionadas o aleatorias; detallando las medidas de seguridad y valores de riesgo y proponiendo las medidas a aplicar para proteger los activos críticos como consecuencia de los resultados obtenidos en el análisis de riesgos. Los Planes de Protección Específicos son documentos de seguridad de cada una de las infraestructuras críticas, donde se establecen las medidas de seguridad adoptadas por los operadores críticos para su protección.

- Los Planes de Apoyo Operativo son planes de carácter táctico, elaborados por el Cuerpo Policial con competencia en la demarcación, para cada una de las infraestructuras críticas, que deberán contener, al menos, los aspectos organizativos de la seguridad de la infraestructura, la descripción de la misma, un análisis de riesgos y un plan de acción con las medidas de seguridad a implementar.

Las entidades y organizaciones consideradas infraestructuras críticas, no están publicadas, no obstante, pertenecen a los siguientes sectores, considerados críticos:

- Salud.

- Sistema Financiero y Tributario.

- Industria Química.

- Espacio.

- Instalaciones de Investigación.

- Administración.

- Energía.

- Industria Nuclear.

- TIC.

- Transporte.

- Agua.

- Alimentación.

El CNPIC ha desarrollado unas guías de buenas prácticas para el desarrollo del Plan de Seguridad del Operador y del Plan de Protección Específico. Estas pueden ser visitadas en el apartado de Guías y metodologías del CNPIC.

El Centro Nacional de Protección de Infraestructuras Críticas

El Centro Nacional para la Protección de las Infraestructuras Críticas (CNPIC) es un organismo creado mediante Acuerdo de Consejo de Ministros, el de 2 de noviembre de 2007. Sus competencias, están reguladas por la Ley 8/2011, de 28 de abril, por la que se establecen medidas para la protección de las infraestructuras críticas y por el Real Decreto 704/2011, de 20 de mayo, por el que se aprueba el Reglamento de protección de las infraestructuras críticas.

Logo CNPIC

Logo CNPIC

El CNPIC depende de la Secretaría de Estado de Seguridad, del Ministerio del Interior, máximo responsable del Sistema de Protección de las Infraestructuras Críticas nacionales, asignándole al CNPIC la dirección y coordinación de cuantas actividades relacionadas con la protección de infraestructuras críticas frente a cualquier tipo de amenaza, como por ejemplo pueden ser aquellas procedentes de ataques terroristas u organizaciones criminales.

El Centro Nacional para la Protección de Infraestructuras Críticas desempeña las siguientes funciones:

- Asiste al Secretario de Estado de Seguridad en la ejecución de sus funciones en materia de protección de infraestructuras críticas, actuando como órgano de contacto y coordinación con los agentes del Sistema.

- Ejecuta y mantiene actualizado el Plan Nacional de Protección de las Infraestructuras Críticas.

- Determina la criticidad de las infraestructuras estratégicas incluidas en el Catálogo.

- Mantiene operativo y actualizado el Catálogo de Infraestructuras Estratégicas.

- Dirige y coordina los análisis de riesgos de los Planes Estratégicos Sectoriales.

- Establece los contenidos mínimos de los Planes de Seguridad de los Operadores, de los Planes de Protección Específicos y de los Planes de Apoyo Operativo.

Analiza los Planes de Protección Específicos facilitados por los operadores críticos respecto a las diferentes infraestructuras críticas que propone, en su caso, para su aprobación, al Secretario de Estado de Seguridad.

- Validar los Planes de Apoyo Operativo diseñados para cada una de las infraestructuras críticas existentes en el territorio nacional por el Cuerpo Policial estatal o autonómico competente.

- Implanta mecanismos permanentes de información, alerta y comunicación con todos los agentes del Sistema.

- Recopila, analiza, integra y valora la información sobre infraestructuras estratégicas procedente de instituciones públicas, servicios policiales, operadores y de los diversos instrumentos de cooperación internacional para su remisión al Centro Nacional de Coordinación Antiterrorista del Ministerio del Interior o a otros organismos autorizados.

- Participa en la realización de ejercicios y simulacros de protección de las infraestructuras críticas.

- Coordina los trabajos y la participación de expertos en los diferentes grupos de trabajo y reuniones sobre protección de infraestructuras críticas, en los ámbitos nacional e internacional.

El Servicio de Planes y Seguridad es el responsable de coordinar todos aquellos asuntos relacionados con la seguridad integral de las infraestructuras críticas y estratégicas nacionales, llevando a cabo las labores de implantación del sistema de planificación de la normativa relativa a la protección de infraestructuras críticas. Además, es el encargado de la custodia, mantenimiento y explotación del Catálogo Nacional de infraestructuras estratégicas que es el registro con la información completa, actualizada y contrastada de todas las infraestructuras estratégicas ubicadas en el territorio nacional, incluyendo las críticas y de la explotación de la herramienta de mensajería instantánea ALERTPIC.

El servicio está dividido en tres secciones: Análisis, Estudios sobre Infraestructuras y Centro de Coordinación y Alerta.

Para el desempeño de sus cometidos, se apoya en los servicios transversales siguientes:

- Servicio de Coordinación, que tiene como función el auxilio y cooperación con el titular del centro sobre el cumplimiento de sus funciones, asistida por la Sección de Relaciones Internacionales, encargada de las relaciones internacionales, especialmente con la Unión Europea.

- Servicio de Normativa que tiene como misiones principales las relativas al ámbito normativo en todo lo relacionado con la protección de las infraestructuras críticas y servicios esenciales.

ACME se ha convertido en una empresa de telecomunicaciones, que da servicio a una o varias Fuerzas y Cuerpos de Seguridad del Estado (FCSE). Como tal, ¿Podría ser considerada ACME como infraestructura crítica?

Bibliografía y contenidos adicionales

- BOE: mCódigo de derecho de la ciberseguridad

- Normas para mejorar la ciberseguridad:Globalsuite

- Guias CCN-STIC

- NIST (National Institute of Standards and Technology) Framework

- NIST (National Institute of Standards and Technology) Framework en PDF

- Artículo sobre el NIST en Globalsuite

- Artículo sobre el NIST en deacosta

- Artículo sobre NIST CSCF, 800-53 y 800-171 en la web de reciprocity

- Principales estándares de seguridad en Comparaclouds

- Pagina de Secure Controls Framework (SCF)

- Controles CIS CSC v8 – Página oficial

- Guía de controles CIS en Ciberseguridad.com

- Documento Guía de implementación norma ISO 22301 de Sistemas de gestión de continuidad de negocio en NQA

- Guía comparativa ISO 22301:2012 vs ISO 22301:2019

- Ministerio de Educación y Formación Profesional